Cloud Security Command Center で GCP 環境をモニタリング

Google Cloud Japan Team

Google はこのほど、Cloud Security Command Center Alpha(Cloud SCC)を発表しました。現在アルファ リリース中の Cloud SCC は、Google Cloud Platform(GCP)の新しいセキュリティ データ分析およびモニタリング プラットフォームです。企業のセキュリティ情報収集や、脅威の特定、脅威対策を支援します。

クラウド サービスの利用が拡大し続ける中、組織が使用しているクラウド サービスやリソースのセキュリティ状態を明確に可視化することは、これまで以上に重要になっています。企業が脅威を阻止し、セキュリティ インシデントによる損害を未然に防ぐには、正確なデータと、適切な行動につながるインサイトが必要です。

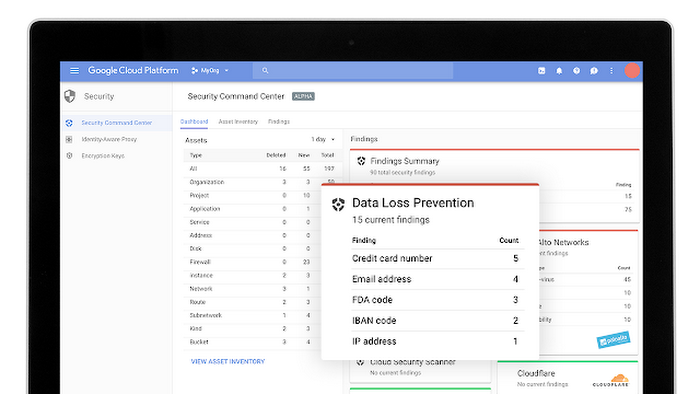

Cloud SCC は、お客様のクラウド資産のインベントリを取得し、資産への問題ある変更にフラグを付け、多数のユニークな検知機能を駆使してお客様の環境内のリスキーな領域を特定します。調査結果は 1 つの集中管理ダッシュボード兼データ プラットフォームに反映されるので、クラウド アプリケーションとデータのセキュリティ健全性を迅速に把握できます。

このブログ記事では Cloud SCC の機能を詳しく見ていきます。

クラウド サービスとリソースを可視化

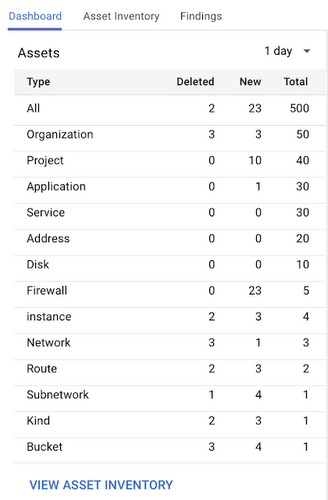

Cloud SCC は、お客様が App Engine や Compute Engine、Cloud Storage、Cloud Datastore にお持ちのクラウド資産を一括して可視化します。資産インベントリを使用すると、GCP 組織全体または特定プロジェクトのリソースが表示されます。Cloud SCC によって資産のスキャンが継続的に行われるため、お客様は資産の履歴を基に、自社の環境でどのような変更が行われたかを正確に把握し、不正な変更に対処することができます。

Cloud SCC はセキュリティ “マーク” 機能も提供します。この機能を使用すると、固有の要件に合わせた形でセキュリティ情報の表示、整理、管理の方法をパーソナライズできます。セキュリティ マークによって資産に注釈を付け、そのマークを使って資産を検索、選択、フィルタリングすることが可能です。たとえば、同じマークでグループ化したプロジェクトをフィルタリングで除外することができます。

Google と主要パートナーから得られるセキュリティの強力なインサイトを活用

Cloud SCC が生成する緻密なインサイトは、クラウド資産への脅威に関するユニークなビューを提供します。たとえば、「どのクラウド ストレージ バケットに PII(個人を特定できる情報)が含まれるか」「インターネットからアクセスできるバケットはどれか」「どのクラウド アプリケーションが クロスサイト スクリプティング(XSS)に脆弱か」といった質問への回答に役立つビューを提示します。

不注意による機密データの漏洩が頻繁に報じられる中、こうした主要なリスク領域の可視化は企業にとって特に重要です。Cloud SCC は、Google Cloud のセキュリティ ツールや主要なセキュリティ パートナーの製品と連携し、セキュリティに関する貴重なインサイトをお客様に提供します。

Google ツールとの連携による検出

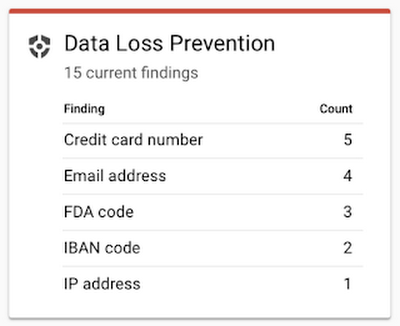

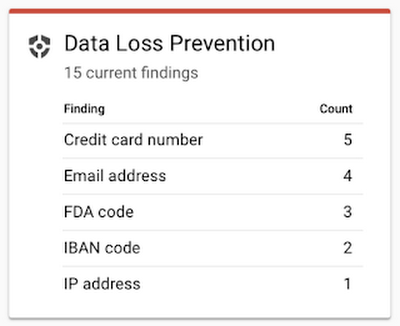

Cloud SCC は Google Cloud の多くのセキュリティ ツール と統合されています。DLP API からの情報により、機密データや規制対象データがどのストレージ バケットに含まれているかを検出でき、意図しない漏洩の防止や、“need-to-know” の原則(認められたビジネス プロセスで必要最小限のデータだけを利用、参照すること)に応じたアクセスが可能になります。

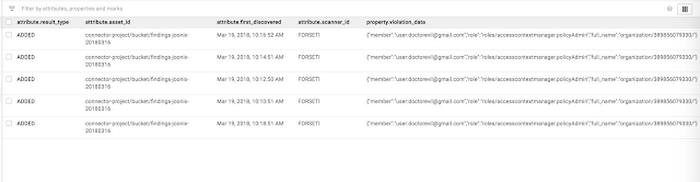

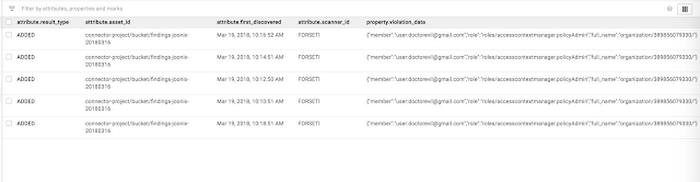

App Engine アプリケーションを危険にさらす XSS や Flash インジェクションのような一般的な脆弱性を検出する Cloud Security Scanner から情報を取り込むこともできます。オープンソースの GCP セキュリティ ツールキット Forseti を使用することで、誤って構成されたアクセス制御ポリシーを特定し、直ちに対処することも可能です。

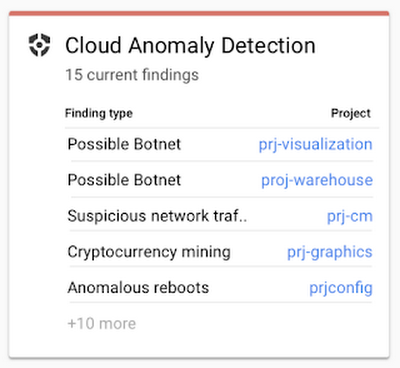

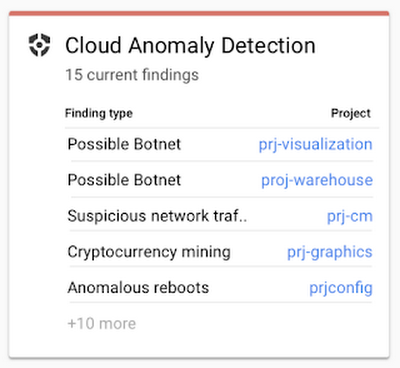

Google のセキュリティ チームが開発した異常検知機能を使用すれば、プロジェクトや仮想マシン(VM)インスタンスにおけるボットネットや暗号通貨マイニング、不審なネットワーク トラフィックといった脅威を特定することもできます。

セキュリティ パートナー製品との連携による検出

Cloud SCC では、既存のセキュリティ ツール(Cloudflare、CrowdStrike、Dome9、Palo Alto Networks、Qualys、RedLock など)のインテリジェンス機能を活用し、DDoS 攻撃、侵害されたエンドポイント、コンプライアンス ポリシー違反、ネットワーク攻撃、インスタンスの脆弱性や脅威を検出できます。パートナー各社のソリューションは企業の幅広いセキュリティ ニーズをカバーしており、私たちは今後も新たなパートナーシップを組み、パートナー ネットワークを拡充していきます。

オープンで柔軟なプラットフォームを活用

Cloud SCC には、既存のセキュリティ システムやワークフローとの柔軟な連携を実現する REST API が用意されています。この API を使用すれば、独自の脅威検出機能を Cloud SCC と簡単に統合できます。データ ソースを Cloud SCC に転送すると、Google が提供する Cloud SCC の検出機能の場合と同様に、検出結果が表示されます。また、Cloud Pub/Sub の通知統合機能を利用して、Cloud SCC のアラートを Gmail や SMS、Jira で受け取ることもできます。

Cloud SCC を今すぐお試しください

GCP のセキュリティ サービス スイートの一部として、セキュリティ モニタリング プラットフォームの Cloud SCC を提供できることをうれしく思います。Cloud SCC についてもっと知りたい方は、ドキュメントをご覧いただくか、Cloud SCC アルファ プログラムにお申し込みください。

* この投稿は米国時間 3 月 27 日、Senior Product Manager の Andy Chang によって投稿されたもの(投稿はこちら)の抄訳です。

- By Andy Chang, Senior Product Manager