Cloud VPC のファイアウォール管理をサービス アカウントで簡素化

Google Cloud Japan Team

どのようなインフラストラクチャでも、ファイアウォールはネットワーク保護の最前線を担っています。Google Cloud Platform(GCP)の場合、Google Cloud VPC(Virtual Private Cloud)のファイアウォールがその役割を果たし、VPC 内のすべてのインスタンスへの、またはこれらのインスタンス間のネットワーク アクセスを制御します。

ファイアウォール ルールは、誰と通信を行えるのか、そしてより重要な、誰と通信を行えないのかを規定します。現在、IP ベースのファイアウォール ルールの構成とメンテナンスは手動による複雑なプロセスです。これが正しく行われないと、許可されていないアクセスが可能になってしまう恐れがあります。

そこで私たちは、Cloud VPC のファイアウォールにおける新しい管理機能としてサービス アカウントのサポートを導入しました。

複雑なアプリケーションを GCP で運用されている方であれば、仮想マシン インスタンスで動作するアプリケーションに ID を提供する、Cloud Identity and Access Management(Cloud IAM)のサービス アカウントをご存じでしょう。

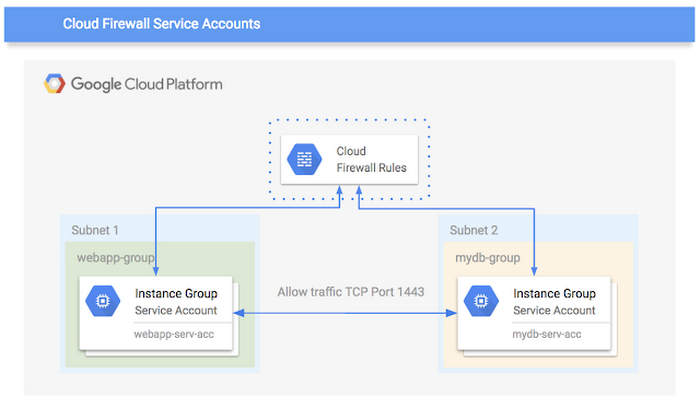

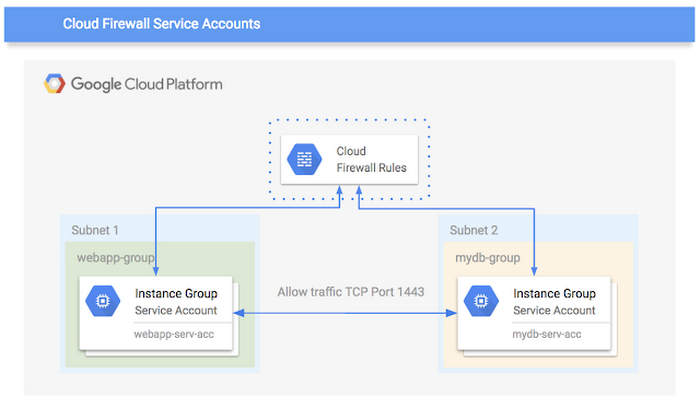

サービス アカウントは、アプリケーションの認証と認可を管理するメカニズムを提供することで、アプリケーション管理のライフサイクルを簡素化します。この柔軟かつ安全なメカニズムは、類似したアプリケーションや関数を実行する仮想マシン インスタンスを、共通の ID でグループ化します。これにより、セキュリティおよびアクセス制御をサービス アカウント レベルで強制できます。

サービス アカウントを使用すると、クラウド ベースのアプリケーションがスケール アップまたはダウンしたときに、新しい VM がインスタンス テンプレートから自動的に作成され、正しいサービス アカウント ID が割り当てられます。このようにして、その VM は起動時に、関連するサブネットにおける適切な権限のセットを取得し、それによってファイアウォールが自動的に構成、適用されます。

さらに、サービス アカウントで Cloud IAM ACL を使用すると、アプリケーション マネジャーはファイアウォール ルールを、たとえば “application x” サーバーを “database y” にアクセスできるようにする、という形で表現できます。これにより、サーバー IP アドレス リストを手動で管理する必要性が軽減され、人的エラーが発生する可能性が低くなります。

このプロセスは、IP アドレス ベースのファイアウォール ルールのメンテナンスよりも格段に容易で、管理もしやすくなっています。ファイアウォール ルールのメンテナンスを一時的な VM 用に自動化したりテンプレート化したりすることは簡単ではないからです。

お客様がデプロイするアプリケーションのアクセス制御や権限管理が適切に行われることを、私たちは願っています。サービス アカウントを有効にする方法についてはこちらを参照してください。Cloud IAM とサービス アカウントについて詳しく知りたい方は、サービス アカウントとファイアウォールの使用に関するドキュメントをご覧ください。

* この投稿は米国時間 1 月 4 日、Technical Program Manager である Daniel Merino と、Product Marketing Manager である Srinath Padmanabhan によって投稿されたもの(投稿はこちら)の抄訳です。

- By Daniel Merino, Technical Program Manager and Srinath Padmanabhan, Product Marketing Manager